Kerentanan besar yang berlangsung lama membuat jutaan handset Android terbuka lebar untuk pencurian data

Kerentanan jangka panjang memengaruhi LG, Samsung, dan produsen terkait Android lainnya

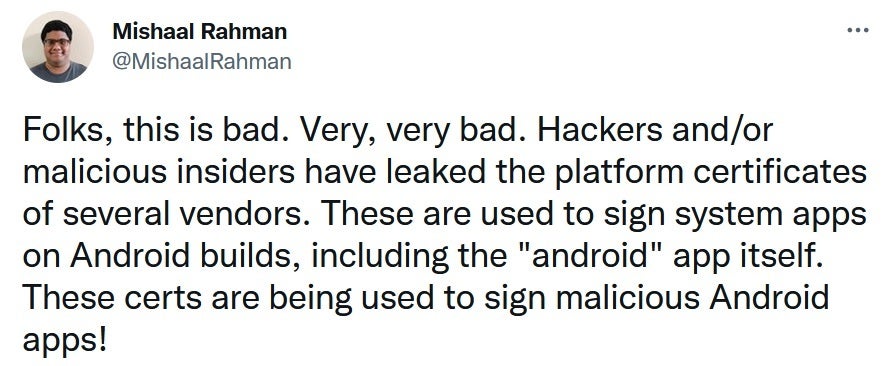

Dipanggang ke dalam Android adalah sistem yang mempercayai aplikasi yang ditandatangani dengan kunci yang sama yang digunakan untuk mengautentikasi sistem operasi itu sendiri. Jadi Anda bisa melihat apa masalahnya di sini. Aktor jahat yang mengontrol kunci-kunci ini dapat membuat Android “mempercayai” aplikasi sarat malware di tingkat sistem. Itu seperti memberi pencuri kunci rumah dan mobil Anda dengan persetujuan Anda. Setiap dan semua data pada perangkat yang rentan dapat berisiko. Dan beberapa kunci ini digunakan untuk menandatangani aplikasi reguler yang diinstal dari Play Store atau di-sideload dari etalase aplikasi Android lainnya.

Tidak ada berbelit-belit ketika datang ke kerentanan ini.

Rahman men-tweet bahwa kunci penandatanganan yang bocor tidak dapat digunakan untuk menginstal pembaruan over-the-air yang disusupi. Dan dia menambahkan bahwa sistem Play Store Protect dapat menandai aplikasi yang ditandatangani oleh kunci yang bocor sebagai berpotensi berbahaya.

Sementara semua sumber kunci yang bocor belum teridentifikasi, perusahaan yang disebutkan adalah sebagai berikut:

- Samsung

- LG

- Mediatek

- Szroco (perusahaan yang memproduksi tablet Onn Walmart)

- Tinjau ulang

Google mengatakan bahwa kerentanan dilaporkan pada bulan Mei tahun ini dan bahwa perusahaan yang terlibat telah “mengambil tindakan perbaikan untuk meminimalkan dampak pengguna.” Bukan tanda “semua jelas”, terutama mengingat berita bahwa APK Mirror baru-baru ini menemukan beberapa kunci masuk yang rentan di aplikasi Android dari Samsung.

Seorang juru bicara Google mengatakan, “Mitra OEM segera menerapkan langkah-langkah mitigasi segera setelah kami melaporkan kompromi utama. Pengguna akhir akan dilindungi oleh mitigasi pengguna yang diterapkan oleh mitra OEM. Google telah menerapkan deteksi luas untuk malware di Build Test Suite, yang memindai sistem gambar. Google Play Protect juga mendeteksi malware. Tidak ada indikasi bahwa malware ini ada atau berada di Google Play Store. Seperti biasa, kami menyarankan pengguna untuk memastikan mereka menjalankan Android versi terbaru.”

Apa yang perlu Anda lakukan untuk membatasi eksposur Anda

Google merekomendasikan agar perusahaan yang terlibat menukar kunci penandatanganan yang saat ini digunakan dan berhenti menggunakan kunci yang bocor. Ini juga menunjukkan bahwa setiap perusahaan memulai penyelidikan untuk memahami bagaimana kunci itu bocor. Mudah-mudahan, ini akan mencegah hal seperti ini terjadi lagi di masa depan. Google juga merekomendasikan agar perusahaan menggunakan tombol bernyanyi untuk jumlah minimum aplikasi guna mengurangi jumlah potensi kebocoran di masa mendatang.

Jadi apa yang dapat Anda lakukan sebagai pemilik ponsel Android yang mungkin terpengaruh? Pastikan handset Anda menjalankan Android versi terbaru dan instal semua pembaruan keamanan segera setelah tiba. Siapa yang peduli jika pembaruan ini tidak menghadirkan fitur baru yang menarik karena tugasnya adalah memastikan perangkat Anda tidak disusupi. Dan pengguna Android harus menahan diri dari sideloading aplikasi. Saat itulah Anda menginstal aplikasi yang bersumber dari etalase aplikasi pihak ketiga.